IPSecで拠点間接続するには(対向装置juniper SSG5)

概要

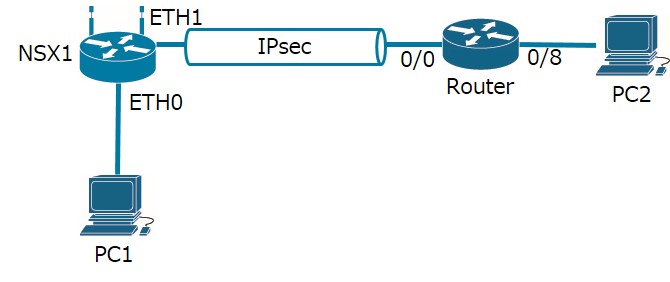

IPsecで拠点間接続を行います。

構成

情報

Rooster NSX情報

| IPsec接続種別 | イニシエータ |

|---|---|

| ETH0(LAN) | 192.168.62.1/24 |

| ETH1(WAN) | 192.168.63.1/24 |

| 識別子 | 192.168.63.1 |

juniper SSG5情報

| IPsec接続種別 | レスポンダ |

|---|---|

| eth0/8 | 192.168.64.1/24 |

| eth0/0 | 192.168.63.2/24 |

| 識別子 | 192.168.63.2 |

juniper SSG5 動作確認済みバージョン

| ハードウェアバージョン | 710(0) |

|---|---|

| ファームウェアバージョン | 6.3.0r5.0 (Firewall+VPN) |

※バージョンによっては、設定手順が異なる場合がございます。

共通情報

| 事前共有鍵 | password |

|---|

設定手順

-

- PC1からRooster NSXに接続します。

接続方法については、「WebUI設定の使い方(入り方)」をご参照ください。 - Rooster NSXのIPsec設定を行います。

設定方法については、「IPSecで拠点間接続するには(NSX同士)」をご参照ください。

※Rooster NSXの設定はイニシエータ側(NSX1)の設定を行ってください。 - juniper SSG5のIPsec設定を行います。

※初期設定から設定追加を行った場合の例です。set zone name vpn

set interface “tunnel.1” zone “vpn”

set interface ethernet0/0 ip 192.168.63.2/24

set interface bgroup0 ip 192.168.64.1/24

set interface tunnel.1 ip unnumbered interface ethernet0/0

set address “Trust” “192.168.64.0/24” 192.168.64.0 255.255.255.0

set address “vpn” “192.168.62.0/24” 192.168.62.0 255.255.255.0

unset ike policy-checking

set ike p1-proposal “NSX_p1_aes256_md5_group5” preshare group5 esp aes256 md5

set ike p2-proposal “NSX_p2_aes256_md5_group5” group5 esp aes256 md5 second 3600

set ike gateway “RoosterNSX” address 192.168.63.1 Aggr outgoing-interface “ethernet0/0” preshare password proposal “NSX_p1_aes256_md5_group5”

set vpn “RoosterNSX_IPsec” gateway “RoosterNSX” no-replay tunnel idletime 0 proposal “NSX_p2_aes256_md5_group5”

set vpn “RoosterNSX_IPsec” id 0x1 bind interface tunnel.1

set policy id 1 from “Trust” to “vpn” “Any” “Any” “ANY” permit

set policy id 2 from “Trust” to “vpn” “192.168.64.0/24” “192.168.62.0/24” “ANY” permit

set policy id 3 from “vpn” to “Trust” “192.168.62.0/24” “192.168.64.0/24” “ANY” permit

set route 192.168.62.0/24 interface tunnel.1

- PC1からRooster NSXに接続します。