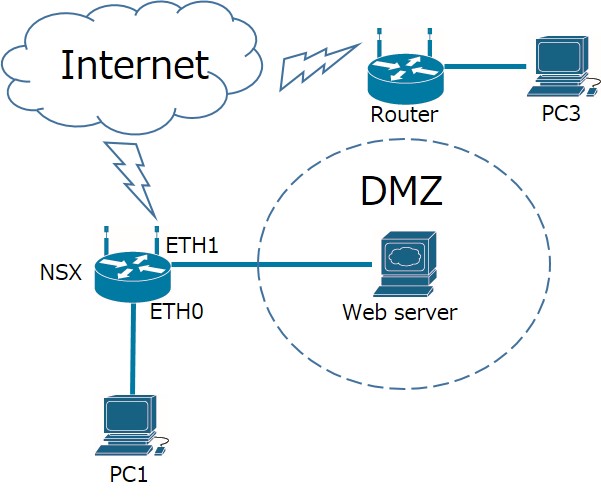

フィルター機能設定例(DMZ上にWebサーバを公開する)

概要

DMZ内にWebサーバーを構築することで、外部からの不正アクセスを防止します。

構成

情報

Rooster NSXの情報

| ETH0 | 192.168.62.1 |

|---|---|

| ETH1 | 192.168.63.1 |

Webサーバーの情報

| IPアドレス | 192.168.63.10 |

|---|---|

| ネットマスク | 255.255.255.0 |

| ポート番号 | 80 |

期待する動作

- メンテナンス用にPC1からWebサーバーへの通信が制限なくできること

- WebサーバーからPC1への通信はできないこと

- インターネット側からはDMZ内のWebサーバにしかアクセスできないこと

前提条件

- Rooster NSXがインターネットに接続されていること

設定手順

- PC1からRoosterNSXに接続します。

接続方法については、「WebUI設定の使い方(入り方)」をご参照ください。 - ETH1に静的アドレスを設定し、所属するゾーンを新たにDMZに設定します。

ネットワーク->インターフェース設定ページを開きます。

ETH1インターフェースについて「編集」を実行します_01-720x384.png)

以下のように設定を行います。

IPv4アドレス 192.168.63.1 IPv4ネットマスク 255.255.255.0 _02-720x616.png)

ファイアウォール設定タブを開きます。

設定タブから「設定しない-又は-作成:」を選択し、「DMZ」と入力します。ゾーン名 DMZ 入力後、「保存」を実行します。

_03-720x615.png)

- ゾーン「DMZ」についてファイアーウォールの設定を行います。

ネットワーク->ファイアウォール設定ページを開きます。

DMZゾーンについて、「編集」を実行します。_04-720x615.png)

以下のように設定します。

受信 拒否 送信 拒否 転送 拒否 送信元ゾーンからの転送を許可する lanにチェックを入れる 設定後、「保存」を実行します。

_05-620x720.png)

- ポートフォワーディングの設定をします。

ポートフォワーディングタブを開きます。

以下のよう設定します。名前 FW_webserver プロトコル TCP 外部ゾーン wan 外部ポート 80 内部ゾーン DMZ 内部IPアドレス 192.168.63.10(WebサーバーのIPアドレス) 内部ポート 80 設定後、「保存」を実行します。

_06-720x576.png)

「保存されていない変更:」を実行します。

_07-720x574.png)

設定内容を確認し、「保存&適用」を実行します。

_08-720x636.png)

- 設定を保存します。

再起動後も設定を保持するため、「設定の保存」を実行します。

詳細については、「設定を保存する」をご参照ください。